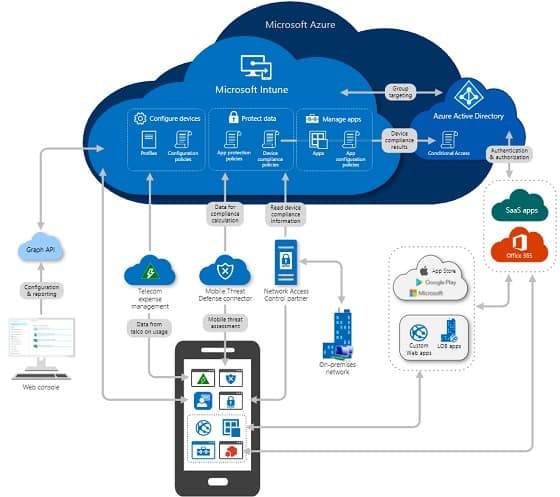

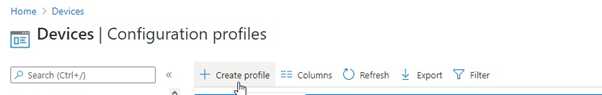

Bu yazımda sizlere Microsoft Intune kullanarak kullanıcılarınızın Windows cihazlarınızda Command Prompt ve Registry (Kayıt Defteri) erişimlerini nasıl engelleyebileceğiniz hakkında bilgi vereceğim. Regedit; Microsoft Windows işletim sistemi ayarlarının ve bu ayarlara ait kayıtların tutulduğu veritabanı yapısı olarak tanımlanabilir. Command Prompt (Komut Satırı) ise, Windows işletim sistemlerinde kullanılmak üzere tasarlanmış bir komut satırı yorumlayıcısı olarak tanımlanabilir. Kullanıcıların cihazlarında command prompt (cmd) ve registry ayarlarının değiştirilmesi durumunda, sistem yöneticileri açısından kullanıcıların cihazlarının yönetilmesi engel teşkil etmektedir. Bu erişimlerin kısıtlanması sağlanarak yönetimsel engelleri kaldırabilirsiniz. Command Prompt ve Registry ayarlarına kullanıcı erişiminin kısıtlanması için Microsoft Intune içerisinde özel konfigürasyon profilleri kullanmanız gerekiyor. Konu ile ilgili bu kadar bilgi verdikten sonra artık konfigürasyon işlemlerine başlayalım. Microsoft Endpoint Manager Admin Center ekranında, Devices bölümünde, Configuration Profiles seçeneğini seçip ilerleyelim.

Resim-1

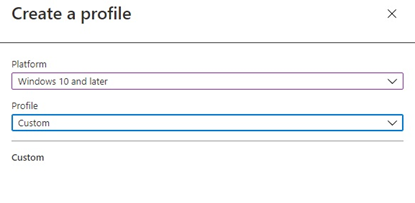

Configuration Profiles ekranında ( + Create Profile) seçeneğini seçip, platform ve profile type bilgilerini girip, Create butonu ile ilgili profile yapısını oluşturabilirsiniz.

Platform: Windows 10 and later

Profile Type: Custom

Resim-2

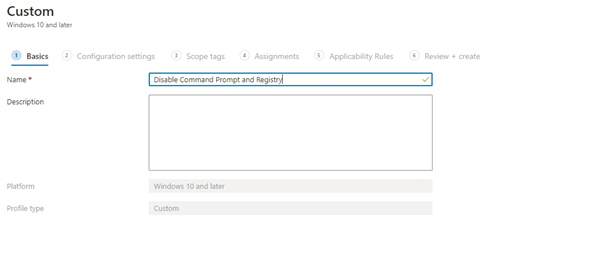

Custom ekranında Name bölümünde ilgili politikanın adını, Description bölümünde ise politikanız ile ilgili kısa bir tanım bilgisi girebilirsiniz. Next butonu ile ilerleyebilirsiniz.

Resim-3

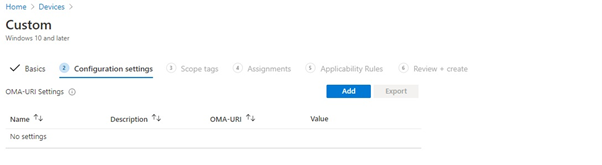

Resim-4

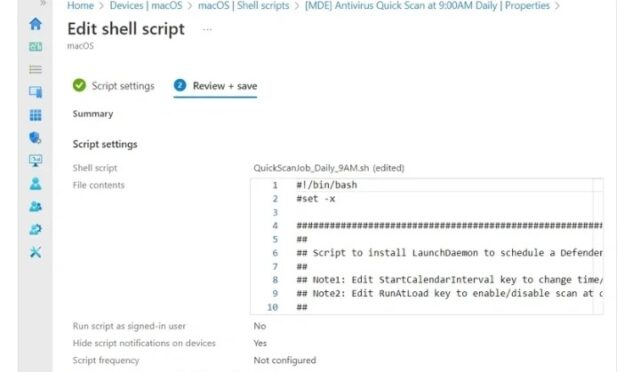

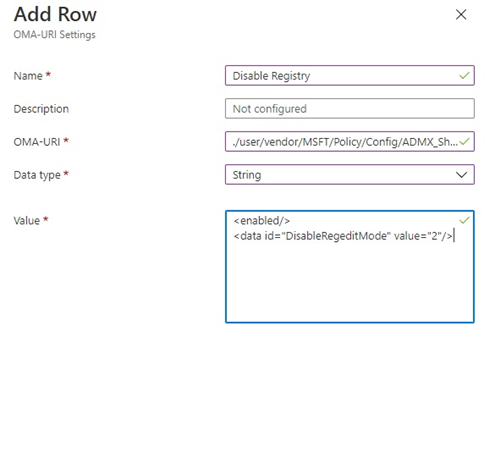

Configuration Settings ekranında, OMA-URI Settings bölümünde Add butonuna tıklayın. Custom konfigürasyon yapılarını kullanarak ilk olarak registry, daha sonra da command prompt ekranlarının kulllanılmasını engelleyeceğiz.

Karşınıza gelen OMA-URI Settings bölümünde;

Name: İlgili politika için geçerli bir isim,

Description: İlgili politika için geçerli bir açıklama,

OMA-URI: ./User/Vendor/MSFT/Policy/Config/ADMX_ShellCommandpromptRegeditTools/DisableRegedit

Data Type: String

Value: <enabled/>

<data id= “DisableRegeditMode” value=”2″/>

Resim-5

İlgili Custom konfigürasyonunu oluşturduktan sonra Save butonunu kullanarak kaydedebilirsiniz. Kaydetme işlemini tamamladıktan sonra hemen diğer konfigürasyon işlemine başlayalım.

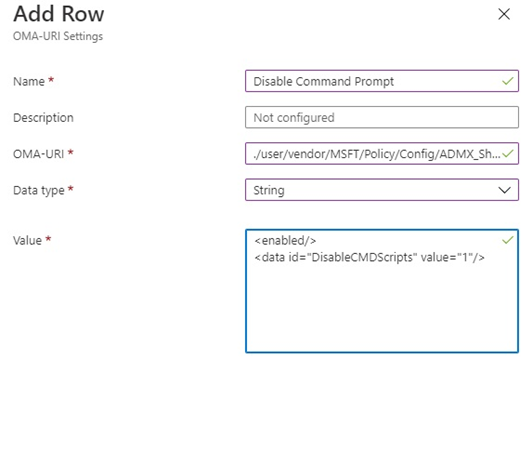

Configuration Settings ekranında, OMA-URI Settings bölümünde Add butonuna tıklayın. Karşınıza gelen OMA-URI Settings bölümünde;

Name: İlgili politika için geçerli bir isim,

Description: İlgili politika için geçerli bir açıklama,

OMA-URI: ./User/Vendor/MSFT/Policy/Config/ADMX_ShellCommandpromptRegeditTools/DisableCMD

Data Type: String

Value: <enabled/>

<data id= “DisableCMDScripts” value=”1″/>

Resim-6

İlgili konfigürasyon işlemini tamamladıktan sonra Save butonunu kullanarak oluşturduğunuz konfigürasyon işlemini kaydedebilirsiniz.

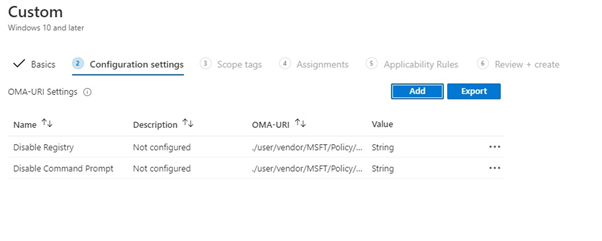

Resim-7

Registry ve Command Prompt konfigürasyonlarını tamamladıktan sonra Next butonu ile ilerleyebilirsiniz.

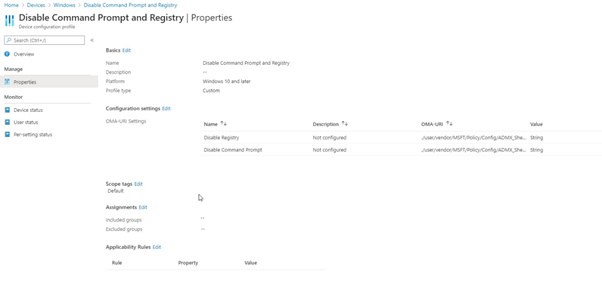

Scope Tags ekranında RBAC yapılandırması ile rol bazlı yetkilendirmeler yapabilirsiniz. İlgili Scope Tag işlemini tamamladıktan sonra Next butonu ile ilerleyelim. Assignment bölümünde ilgili politikayı hangi cihaz grubuna atamak istiyorsanız o grubu seçmelisiniz. İlgili grubu seçip, Next butonu ile ilerleyelim. Review + Create ekranında ilgili politika oluşturma işlemini tamamlayabilirsiniz.

Resim-8

ADMX_ShellCommandPromptRegEditTools CSP yapısını kullanarak tanımladığınız politika ayarları Windows 10 Insider Preview Builder 20185 versiyonu (Enterprise sürümü) itibari ile geçerlidir. İlgili CSP yapısını kullanarak oluşturduğunuz politikayı kullanıcı gruplarına atamanız gerektiğini unutmamalısınız.

Kullanıcılarınızın cihazlarında kullandığı işletim sistemi Insider sürümünden farklı bir sürümde ise Windows 1909 sürümü gibi. Bu durumda Windows işletim sitemi içerisinde kullandığınız AppLocker uygulamasından yararlanarak gerekli konfigürasyon işlemlerini oluşturup, kısıtlama yapmak istediğiniz kullanıcılara ya da kullanıcı gruplarına oluşturduğunuz politikaları atayabilirsiniz.

Faydalı Olması Dileğiyle…

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs:Microsoft Intune, Mobile Device Management, Mobile Application Management, Microsoft Endpoint Manager Admin Center, Configuration Profiles, Command Prompt, Registry, ADMX_ShellCommandPromptRegEditTools CSP, AppLocker