Networkünüze dışardan gelen VPN bağlantıları yapınız için ciddi güvenlik sıkıntılarına yol açabilirler. Sadece kullanıcı adı ve şifresini bilen bir kişi istediği bilgisayardan sizin networkünüze dahil olup tüm kaynaklara ulaşabilir. Bunu engellemek için ise Sertifika ya da Pre-shared Key ile L2TP üzerinden bağlantılarınızı sağlayabilirsiniz. Bu makalemde ISA Server a gelen VPN isteklerinin sadece L2TP kullanılarak networke giriş yapmalarına olanak sağlayacağız.

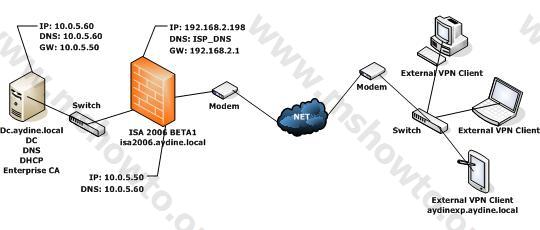

Makalede kullanacağımız network yapısı şekil-1 verilmiştir.

Şekil-1

ISA nın VPN özelliğini, VPN Server ve VPN Gateway olarak iki şekilde konfigüre edebiliyoruz. VPN Server seçeneği, ISA Server üzerine dışardan gelen tüm isteklerin belirlenmiş kriterlere göre işlem görmesini sağlarken, VPN Gateway seçeneği, farklı iki network yapısını birbirine bağlayıp tek network gibi çalışmalarını sağlıyor. Şekil-1 de verilen network ü VPN Server olarak konfigüre edeceğiz. Gerçekleştireceğimiz adımlar kısaca aşağıdaki gibi:

VPN Server özelliğinin ISA üzerinde etkinleştirilmesi

VPN client larının internal network e ulaşmaları için bir Access rule yaratılması

İstenilen kullanıcı hesapları için Dial-in izninin verilmesi

ISA Server 2006 ya ve VPN client lara sertifika yüklenmesi

L2TP/IPSec VPN bağlantısının test edilmesi

VPN Client bağlantılarının monitör edilmesi

A. VPN Server ın Etkinleştirilmesi

1. Microsoft Internet Security and Acceleration Server 2006 > Virtual Private Networks (VPN) > Verify that VPN Client Access is Enabled ı klikleyelim.

2. VPN Client Properties penceresinde Enable VPN client Access i işaretleyelim ve bağlanacak kullanıcı sayısını aşağıdaki kutucuğa girelim.

Şekil-2

3. Groups tabında daha öncesinde, Active Directory de bağlanacak kullanıcılar için oluşturduğumuz grubu seçelim.

Şekil-3

4. Protocols tabında istediğimiz protokolleri seçelim.

Şekil-4

5. User Mapping tabında Enable User Mapping ve When username does not contain a domain, use this domain kutucuklarını işaretleyelim. Alt tarafa domain adımızı yazalım.

Şekil-5

6. Microsoft Internet Security and Acceleration Server 2006 > Virtual Private Networks (VPN) > Remote Access Policy i klikleyelim.

7. Virtual Private Networks (VPN) Properties penceresinde External ı işaretleyelim.

Şekil-6

8. Address Assignment penceresinde internal networkteki DHCP yi kullanacağımız için Dynamic Host Configuration Protocol (DHCP) seçeneğini seçtikten sonra alt tarafta DNS DHCP gibi hizmetlere hangi kart üzerinden ulaşılacaksa o kartı seçelim. Burada dikkat edilmesi gereken nokta, ISA Server üzerinde, DHCP Relay Agent ı etkinleştirmeniz ve içerdeki DHCP yi tanımlamanız gerektiğini unutmamanızdır. Bu işlemi yapmazsanız ISA Server üzerine gelen client bilgisayarlarınız IP adresi alamadan VPN bağlantı oluşturabilirler. Buda local kaynaklara erişememelerine neden olacaktır.

Şekil-7

9. Authentication pencersinde sadece MS-CHAPv2 yi işaretli bırakalım. Eğer L2TP için sertifika kullanma şansınız yoksa Pre-shared Key i tercih edebilirsiniz. Fakat bu güvenlik seviyenizi daha düşük kalmasına sebep olacaktır. Biz burada sertifika kullanacağımız için Pre-shared Key i boş bırakarak devam ediyoruz.

Şekil-8

10. RADIUS penceresindeki kutucukları boş bırakarak devam ediyoruz. Kullandığımız ISA Server ve bağlanacak istemci bilgisayarlar, zaten domaine üye olarak çalıştıkları için bu seçenekleri kullanmamıza şu anda gerek kalmıyor.

Şekil-9

11. Apply > OK > Apply diyerek konfigürasyonu kayıt edelim ve ISA Server ı restart edelim.

B. Bağlanacak Kullanıcıların Local Kaynaklara Ulaşmaları İçin Access Rule Yaratılması

Yukarıdaki adımlardan sonra external clientlarınızın yerel kaynaklara ulaşmalarını sağlamamız gerekiyor. Aşağıdaki adımları takip edelim.

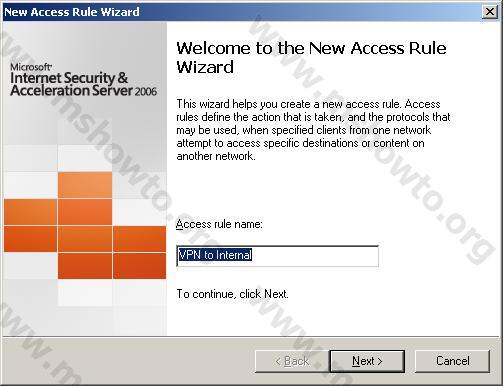

1. Microsoft Internet Security and Acceleration Server 2004 > Firewall Policy > Sağ klik > New > Access Rule

2. Welcome to the New Access Rule Wizard > Access rule name satırına belirlediğiniz bir ismi yazalım ve Next e klikleyelim.

Şekil-10

3. Rule Action penceresinde Allow u seçelim ve Next e klikleyelim.

4. Protocols penceresinde All outbound protocols u seçelim ve Next e klikleyelim.

5. Access Rule Sources penceresinde Add e klikleyelim. Add Network Entities penceresinde Networks > VPN Clients > Close diyelim.

Şekil-11

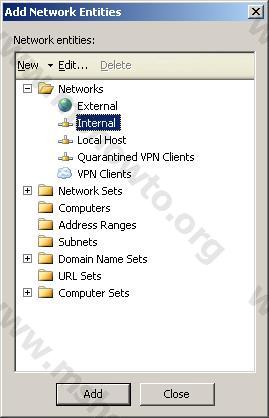

6. Next > Add > Add Network Entities > Networks > Internal u seçip sonrasında Close diyelim.

Şekil-12

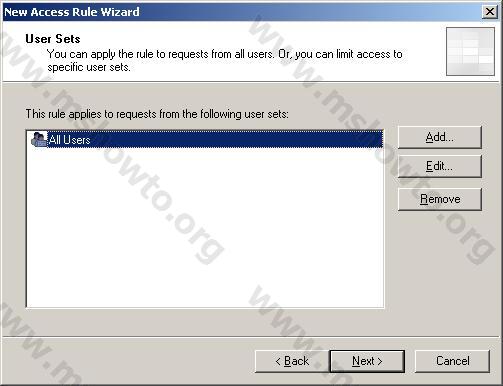

7. User Sets penceresinde All Users > Next > Finish > Apply diyerek işlemi sonlandıralım.

Şekil-13

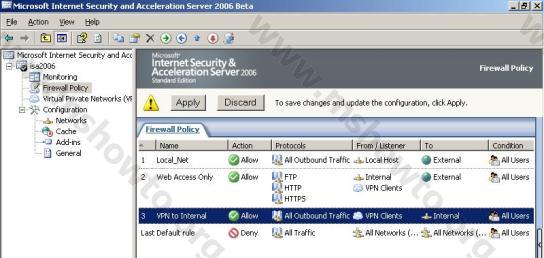

Son aşamada şekil-14 teki gibi bir Rule un yaratılmış olması gerekiyor.

Şekil-14

C. Dial-in İçin İstenilen Kullanıcıya İzin Verilmesi

VPN bağlantısı yapacak kullanıcılar için dial-in izinlerini ayarlamanız gerekiyor. Benim buradaki tercihim kullanıcı hesabı üzerinden işlem yapmak olacak. Aşağıdaki adımları takip edelim.

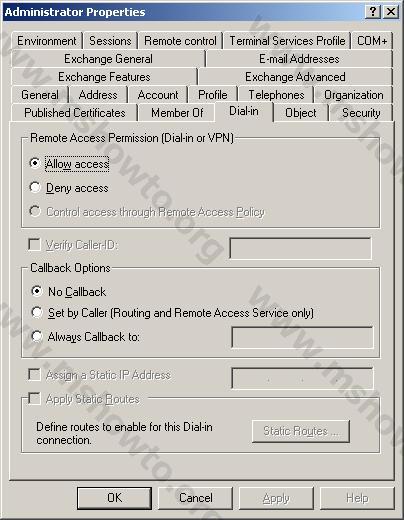

1. Start > Administrative Tools > Active Directory Users and Computers ü açalım ve VPN bağlantısı yapmasını istediğimiz kullanıcının özeliklerine geçelim.

2. Dial-in penceresini açalım ve Remote Access Permission (Dial-in or VPN) başlığı altında Allow access seçeneğini işaretleyelim. Apply > OK diyerek işlemi sonlandıralım.

Şekil-15

D. ISA Server 2006 ya Sertifika Yüklenmesi

VPN esnasında L2TP kullanılması için, hem bağlanılacak server da hem de bağlanacak client ta IPsec yada Administrator sertifikasının yüklü olması gerekiyor. Aşağıdaki adımları takip edelim.

1. Bir Explorer açalım ve http://10.0.5.60/certsrv yazıp Enter a basalım ve karşımıza gelecek ekranda username olarak Administrator ı kullanarak devam edelim.

2. Request a Certificate > advanced certificate request > Create and submit a request to this CA i seçelim.

3. Sertifika listesinden Administrator ü seçelim (IPsec sertifikası da seçilebilir) ve alt taraftaki Store certificate in the local computer certificate store kutucuğunu dolduralım.

4. Submit i klikleyelim ve gelen Potential Scripting Violation ı Yes diyerek kabul edelim.

5. Certificate Issued sayfasında Install this certificate i klikleyelim ve gelen Potential Scripting Violation ı Yes diyerek kabul edelim.

6. Start > Run > mmc > Enter > File menüsünde Add/Remove Snap-in i klikleyelim.

7. Açılan pencerede Add > Certificates > Computer Account > Local Computer > Finish i seçerek tekrar Add e klikleyelim.

8. Certificates (Local Computer) > Personal > Certificates e klikleyelim ve sol tarafa bakalım.

9. Az önce yüklemesini gerçekleştirdiğimiz Administrator sertikasını çift klikleyelim.

10. Details tabına geçip alt taraftaki Copy to File butonuna klikleyelim.

11. Next e klikleyelim ve Export File Format penceresinde Cyptographic Message Syntax Standard – PKCS #7 Certificates (.P7B) ı seçip Next e klikleyelim.

12. File to Export penceresinde dosyaya bir isim verip masaüstümüze kayıt edelim ve işlemi Next > Finish şeklinde sonlandıralım.

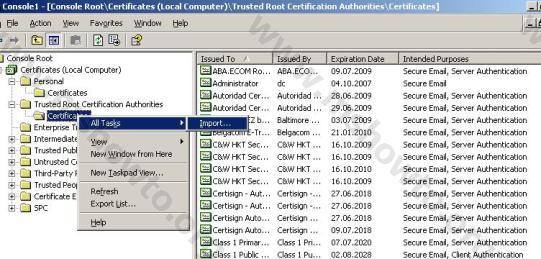

13. Trusted Root Certification Authorities > Certificates > All Task > Import u seçelim.

Şekil-16

14. Next > File to Import sayfasında Browse a klikleyelim ve az önce masaüstümüze kaydettiğimiz sertifikayı gösterelim.

15. Next > Next > Finish diyerek işlemi sonlandıralım.

E. VPN İle Bağlanacak Client Bilgisayara Sertifika Yüklenmesi

Bağlanacak client bilgisayarlar için ISA Server üzerinde gerçekleştirdiğimiz işlemlerin aynısı geçerlidir. Fakat önerim, VPN bağlantısı oluşturacak bilgisayarların local networkteyken bu sertifika yükleme işlemlerini gerçekleştirmeleridir.

F. Client Bilgisayarlarda VPN Bağlantısının Oluşturulması

1. Start > Run > Settings > Network Connection > Create New Connection > Connect to the network at my workplace > VPN Connection e klikleyelim ve bir isim vererek Next e klikleyelim.

2. VPN Server Selection penceresinde Modem inizin dış bacak IP sini verelim ve Finish e klikleyelim.

3. Connect to penceresinde Properties e klikleyeli ve Networking tabına geçelim.

4. Type of VPN seçeneğini L2TP IPSec VPN olarak değiştirelim.

Şekil-17

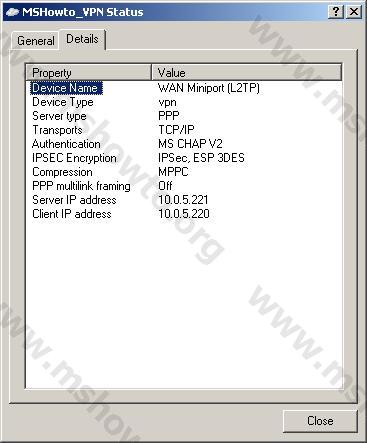

Artık bağlantı kurmaya hazırız. Oluşturduğumuz bağlantıyı çevirelim ve ISA Server üzerinde gelen bağlantıları gözlemlemeye başlayalım. Client üzerinde oluşturduğumuz bağlantının ayrıntılarına baktığımızda şekil-18 gibi olmalıdır.

Şekil-18

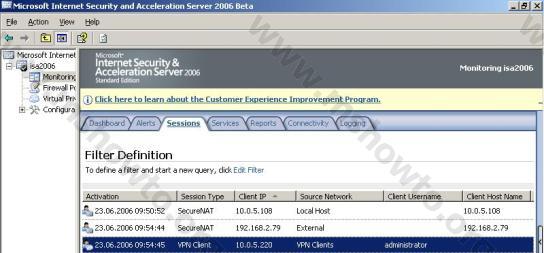

ISA Server üzerinde baktığımızda gelen bağlantıyı kullanıcı adını ve IP adresini görebiliriz.

Şekil-19

Bu şekilde VPN bağlantısını sertifika aracılığı ile L2TP li oluşturarak gerekli güvenlik artırımını gerçekleştirmiş olduk.