Identity Awareness Check Point Firewall üzerinde gelen bir özellik olup, LDAP entegrasyonu ile kimlik tabanlı erişim politikaları oluşturmamızı sağlar. Bilinen üzerine firewall üzerinde erişimler ip adresinden ip adresine verilir. Identity Awareness sayesinde erişimlerin kontrülünü kullanıcı, grup ve makine bazlı sağlayabiliriz.

Neden Kullanmalıyız?

Neden kullanmamız gerektiğin bazı örnekler ile açıklayacağım.

Şirket içerisinde bir takım uygulamalara belli grupların erişimine açtığınızı varsayalım örneğin bir database sunucusu. İşe yeni başlayan analist normal şartlarda buraya erişmek için erişim talebi yapar sizde mevcuttaki erişim kuralına kişinin ip adresini eklersiniz ve bir sonraki policy deploy işleminden sonra erişim açılır.

Identity Awareness kullanılsaydı nasıl olurdu?

-İlgili erişim kuralına sadece analistlerin ortak kullandığı ve sadece onların ekli olduğu Active Directory grubunu eklediğinizi varsayalım. Kişi gruba eklediği takdirde database’de erişim yetkisi de eklenecektir.

-Bir başka senaryo olarak IT’nin talepleri karşıladığı sistem üzerinde (ör: Jira) bir entegrasyon olabilir. X database ortamına erişim talep edildiğinde ve ilgili talep yönetici tarafından onayladığında talep yapanı AD üzerinde x database grubuna ekle diyerek yine otomatize ederek iş yükünü azaltıp zamandan tasarruf edebiliriz. Not: Kişi Access Role’e eklendikten sonra etkili olması için Policy deploy etmek, LDAP’dan bilgileri güncellemesi için cli komutu çalıştırabilir (belli aralıklarla güncellemesi için yine bu komutu kullanabiliriz(pdp update all)) ya da otomatik güncellemesini beklememiz gerek.

Bir başka senaryo;

-Erişimler ofisten, şirketin farklı lokasyonlarından, VPN’den yapıldığını varsayalım.

3 farklı ortam bağlanan kişinin 3 farklı networkten ip kullanması demek, çünkü her yerde aynı ip adresleri dağıtılmıyor.(Çok büyük ihtimal) Siz erişimi kişinin ip adresine verdiğiniz takdirde farklı ortamda çalışmak istediğinde ip adresi değiştiği için yeni aldığı ip adresi için yeni bir erişim talebi gelecektir. Halbuki Identity Awa. kullanılsaydı kişi hiçbir şey fark etmeden çalışmaya devam edecekti.

Genel olarak bakarsak kurallarda ip adresi kalabalığı, sürekli ip değişmesinden dolayı gelen yetki taleplerinde azalma, kural içerisinde ip kalabalığını ve eski ip adreslerinin önüne geçme konusunda fayda sağlıyor.

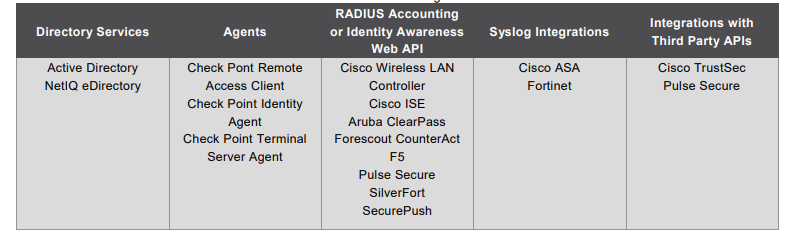

Kimlik Kaynakları Neler?

Örneklerde kimlik kaynağı olarak LDAP(AD) kullandık buna ek olarak aşağıdaki kaynakları da kullanabiliriz.

Resim-1

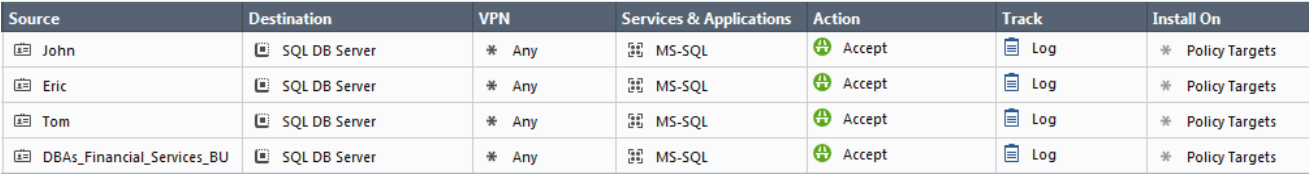

Identity Awareness Access Role ile örnek bir kural yapısı;

Resim-2

Bu konuyla ilgili sorularınızı linkini kullanarak ulaşacağınız forum sayfamızda sorabilirsiniz.

Referanslar

www.mshowto.org

TAGS: Check Point, Firewall, Identity Awareness

echo “Güze makale !!”