Azure Active Directory alışıla gelmiş On-Premises yapımızda bulunan Windows Server Based Active Directory ile birçok ortak özellikleri ve benzerlikleri vardır. Azure Active Directory ve Windows Server Directory Services içerisinde kullanılan x-500 Based dizin hizmeti mimarisi aynıdır. Fakat Azure Active Directory içerisinde federasyon desteği ile bizlere kolaylık sağlamaktadır. Ayrıca Azure Active Directory MultiFactor Authentication (iki veya daha fazla yöntem kullanılarak kimlik doğrulaması) desteği vardır.

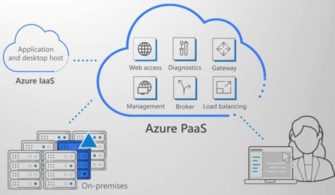

Yukarıdaki resimde görüldüğü gibi Active Directory kullanım ve dağıtım süreçlerinin üç kısımda inceleyebiliriz.

- On-premises Active Directory

- On-premises Active Directory on an Azure VM

- Azure Active Directory

On-premises Active Directory

Bir kurum içerisinde Windows Server Based işletim sistemi üzerine fiziksel veya sanal sunucu farkı olmaksızın kurabildiğimiz dizin hizmetidir. Windows Server ailesinin Active Directory yaygın ve öncelikli bir hizmet olarak kabul edilir. Active Directory Dizin hizmetleri içerisinde Active Directory sadece bir bileşenidir. Active Directory ile beraber Active Directory Certificate Services (AD CS), Active Directory Lightweight Directory Services (AD LDS), Active Directory Federation Services (AD FS), and Active Directory Rights Management Services (AD RMS) hizmetlerini kullanabilirsiniz.

Azure Active Directory (AAD) ile AD DS karşılaştırıldığında, AD DS için aşağıdaki kullanım özelliklere dikkat edilmesi önemlidir.

- AD DS X.500 based hiyerarşik yapısı ile gerçek bir dizin hizmetidir.

- AD DS öncelikle kimlik doğrulama için Kerberos kullanır.

- AD DS etki alanı içerisinde kaynakları bulmak için DNS kullanır.

- AD DS sorgulamaları Lightweight Directory Access Protocol (LDAP) aracılığıyla ile çağırır.

- AD DS Organizational Units (OU) ve yönetim için ise Grup Policy nesnelerini (GPO) kullanır.

- AD DS ortamına herhangi bir sunucu veya bilgisayar etki alanı içerisine ekleyerek yönetebilirsiniz.

On-premises Active Directory on an Azure VM

On-Premises içerisinde çalışan, Windows Server tabanlı Active Directory hizmeti Azure üzerindeki bir Virtual Machine ile çoğaltma ve dağıtma işlemleri gerçekleştirebilir. Bu bizlere kurum içerisinde AD DS hizmetini ölçeklenebilirlik ve yüksek erişebilir bir yapı sağlamak için yol olabilir. Genellikle On-Premises içerisinde bulunan Domain Controller için Disaster Recovery senaryosu için Azure üzerindeki bir sanal makine içerisinde Domain Controller(s) yapılandırılabilir ( En az 2 tane önerilir). Herhangi bir felaket durumu olduğu zaman ilgili roller taşınır ve hizmetler kesintisiz çalışması sağlanmaktadır. Azure üzerinde bir Windows Active Directory hizmetini barındırmak için disk yapılandırmasını dikkat etmemiz gerekiyor. AD DS hizmetinin Database, Log, Sysvol parçalarını Azure içerisindeki sanal makinada barındırabilmek için veri diskleri eklenmesi ve disklerin kesinlikle “Host Cache Preference” özelliğinin “None” olarak belirlenmesi gerekmektedir. Bkz

Extend Active Directory to Microsoft Azure olarak adlandırdığımız bu işlem, Active Directory Site and Services içerisinde gerekli Site, Subnet ve Site IP link tanımlamalarının tamamlanması gerekmektedir. Bununla beraber Extend işleminin Failover için FSMO rolleri ve Global Catalog özelliklerinin hangi sunucular üzerinde olacağının iyi belirlenmesi gerekiyor. Daha sonra ise aşağıdaki gibi sırasıyla işlemler yapılır ve Disaster Recovery için bir çözüm elde edilmiş olur.

Azure Active Directory

Azure Active Directory (AAD) On-Premises(kurum için) Active Directory, birçok benzerlik olmasına rağmen, aynı zaman birçok farklılıklar vardır. Azure Active Directory (AAD) kullanmak için Azure içerisinde bir Virtual Machine içerisine Domain Controller kurulumu yapmanıza gerek yoktur.

AD DS ile AAD karşılaştırıldığında, Azure Active Directory (ADD) aşağıdaki kulanım özelliklere dikkat edilmesi önemlidir.

- AAD öncelikle bir kimlik çözümü ve HTTP (port 80) ve HTTPS (port 443) iletişim kullanarak Internet tabanlı uygulamalar için tasarlanmıştır.

- AAD kullanıcıların ve gruplar oluşturulabilir, fakat Windows Server Based Active Directory gibi Organizational Units (OU) ve yönetim için Group Policy Object mimarisi yoktur.

- AAD sunucu ve bilgisayar etki alanı içerisine dahil edilmesini desteklemez.

- AAD LDAP aracılığıyla ile direk sorgulamalar yapılamaz, bunun yerine HTTP ve HTTPS üzerinden REST API kullanır.

- AAD Kerberos kimlik doğrulamasını kullanmaz, bunun yerine kimlik doğrulaması için HTTP veya HTTPS üzerinden gerçekleşir. Arka tarafta kullanılan SAML, WS-Federasyon ve Open ID Connect protokollerini kullanır ( Authorization için ise OAuth).

- AAD birçok third party uygulama ile federasyon içerisindedir. Azure Active Directory (ADD) şifreniz ile federasyon içinde olduğunuz uygulamalara erişebilirsiniz. Örnek; Facebook, Dropbox for Business, SalesForce

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar